Zarządzanie incydentami cyberbezpieczeństwa: 5 krytycznych błędów

Sposób reagowania na incydent cyberbezpieczeństwa często decyduje o skali jego konsekwencji – zarówno biznesowych, jak i prawnych. Wiele firm koncentruje się wyłącznie na aspektach technicznych, podczas gdy błędy w procesach i zarządzaniu prawnym mogą okazać się równie kosztowne. Poniżej przedstawiamy listę 5 krytycznych błędów, które często spotykamy przy obsłudze incydentów lub później, gdy jesteśmy proszeni o pomoc w walce ze skutkami tych incydentów.

Błąd nr 1: Brak kultury i procedur reagowania na incydent

Wiele firm koncentruje się na formalnym opracowaniu procedur, traktując je jako wymóg compliance do odhaczenia. Tymczasem samo istnienie dokumentu nie gwarantuje skutecznej reakcji w kryzysie. Kluczowe znaczenie ma kultura organizacyjna, w której pracownicy odpowiedzialni za obsługę incydentu rozumieją swoje role i wiedzą, co mają robić.

Większość organizacji traktuje procedury reagowania na incydent jako dokumenty teoretyczne, które odkłada się do szuflady. W momencie rzeczywistego incydentu okazuje się, że nikt nie wie, jak postąpić, kogo powiadomić czy jakie kroki podjąć. Presja czasu i stres sprawiają, że nawet dobrze napisana procedura staje się bezużyteczna, jeśli nie została wcześniej przetestowana.

Dlatego w naszej ocenie kluczowe znaczenie ma testowanie i weryfikacja procedur. Organizacje powinny przynajmniej raz przeprowadzić ćwiczenia symulacyjne i scenariusze kryzysowe i na podstawie tych doświadczeń dopracować procedurę reagowania na incydent. Tylko przez praktyczne przećwiczenie możliwe jest zidentyfikowanie luk i problemów. Testowanie pozwala również wypracować sprawne mechanizmy komunikacji i zweryfikować, czy przypisane role są adekwatne do kompetencji pracowników.

Błąd nr 2: Brak określenia wymogów prawnych i kontraktowych dotyczących zgłoszeń

Drugim krytycznym błędem jest brak kompleksowego ustalenia wszystkich wymogów prawnych i kontraktowych dotyczących zgłaszania incydentów, które obowiązują daną organizację. Wiele organizacji koncentruje się wyłącznie na obowiązkach z RODO, DORA czy ustawy o krajowym systemie cyberbezepieczeństwa, kompletnie pomijając zobowiązania wynikające z zawartych umów.

Typowe podejście polega na wpisaniu do procedury terminów z RODO – 72 godziny na zgłoszenie do organu nadzorczego, niezwłoczne powiadomienie podmiotów danych i koniec procedury. Organizacja uznaje, że spełniła swoje obowiązki informacyjne – tymczasem taki schemat myślenia pomija istotny obszar odpowiedzialności kontraktowej.

W praktyce wiele umów zawieranych z kontrahentami zawiera postanowienia zobowiązujące do powiadamiania o naruszeniach. Dotyczy to przede wszystkim umów powierzenia przetwarzania danych osobowych, w których procesor zobowiązuje się do niezwłocznego powiadomienia administratora o każdym naruszeniu. Podobne postanowienia umowne widzieliśmy jednak także w umowach o świadczenie usług IT, umowach outsourcingowych czy umowach o zachowanie poufności (NDA). Niedopełnienie tych obowiązków kontraktowych może skutkować sankcjami umownymi, karami umownymi, wypowiedzeniem umowy, a także odpowiedzialnością odszkodowawczą za szkody poniesione przez kontrahenta.

I w tym kontekście kluczowe pytanie brzmi: czy dział prawny/umów systematycznie mapuje i dokumentuje wszystkie obowiązki notyfikacyjne wynikające z zawartych umów? Czy istnieje baza wiedzy/repozytorium z informacjami o terminach, trybach i odbiorcach powiadomień? W większości organizacji odpowiedź brzmi: nie. Rezultatem jest sytuacja, w której po wykryciu incydentu organizacja skupia się na zgłoszeniach do organów publicznych, zapominając o obowiązkach wobec kontrahentów.

Nawet najlepszy zespół nie spełni obowiązków, o których nie będzie wiedział. A w czasie incydentu zazwyczaj nie ma czasu na przegląd wszystkich zawartych umów.

Błąd nr 3: Brak koordynacji i wyznaczonego Incident Managera

Trzecim istotnym błędem jest brak jasno wyznaczonej osoby odpowiedzialnej za zarządzanie reakcją na incydent. Dział IT koncentruje się na aspektach technicznych, dział prawny dowiaduje się zbyt późno, a zarząd otrzymuje informacje fragmentarycznie lub w sposób, który nie jest dostosowany do ich stylu komunikacji.

Skuteczne zarządzanie incydentem wymaga powołania Incident Managera – koordynatora, który ma kompleksową wiedzę o tym, co należy zrobić, potrafi wyznaczyć zadania poszczególnym członkom zespołu i skutecznie koordynuje ich wykonanie. Incident Manager to nie musi być ekspert techniczny ani prawnik – jego rolą jest zarządzanie procesem, zapewnienie komunikacji między działami, monitorowanie postępu i podejmowanie decyzji strategicznych. Musi jednak pełnić funkcję centrum dowodzenia w trakcie kryzysu: (i) zebrać informacje od zespołu IT; (ii) skonsultować obowiązki notyfikacyjne z działem prawnym; (iii) skoordynować komunikację między zespołami oraz (iv) dopilnować terminów i dokumentacji. Bez wyznaczenia takiej centralnej postaci zarządzenie incydentem może pogrążyć się w chaosie i utrudnić terminowe spełnienie obowiązków.

Błąd nr 4: Błędy w analizie ryzyka

Czwartym często pomijanym aspektem jest właściwa analiza ryzyka związanego z incydentem. W sytuacji kryzysowej kluczowe znaczenie ma szybka i trafna ocena, jak poważne są konsekwencje, jakie jest prawdopodobieństwo materializacji zagrożeń oraz jakie działania priorytetowe należy podjąć.

Pierwszym problemem jest brak spójnej metodologii oceny ryzyka. Różne osoby mogą oceniać ten sam incydent zupełnie inaczej – dla jednych będzie to poważne naruszenie wymagające natychmiastowego zgłoszenia, dla innych drobny incydent techniczny. Brak jednolitych kryteriów prowadzi do subiektywnych, często błędnych wniosków.

Drugim problemem jest niewystarczające doświadczenie w szacowaniu skutków incydentu. Ocena, ile osób zostało dotkniętych naruszeniem, jakie kategorie danych ujawniono, jakie mogą być konsekwencje – to zadania wymagające nie tylko wiedzy technicznej, ale również zrozumienia kontekstu biznesowego i prawnego. Zbyt optymistyczna ocena może prowadzić do niedopełnienia obowiązków zgłoszeniowych, nadmierna ostrożność – do niepotrzebnej eskalacji.

Podobnie wygląda kwestia szacowania prawdopodobieństwa. Organizacje często nie potrafią realnie ocenić ryzyka dalszej eskalacji, czy dane mogą zostać wykorzystane przez osoby trzecie, czy incydent może się powtórzyć. Brak danych historycznych i narzędzi analitycznych sprawia, że oceny opierają się na intuicji.

Kluczowe znaczenie ma wypracowanie spójnej metodologii oceny ryzyka. Powinna ona zawierać jasne kryteria klasyfikacji incydentów, algorytmy decyzyjne oraz procedury szacowania skutków i prawdopodobieństwa. Równie istotne jest budowanie kompetencji zespołu poprzez szkolenia i dostęp do narzędzi wspierających analizę ryzyka.

Błąd nr 5: Błędy w komunikacji z podmiotami danych

Piątym istotnym błędem jest niewłaściwe zarządzanie komunikacją z osobami, których dane dotyczą. Artykuł 34 RODO wymaga, by w przypadku naruszenia powodującego wysokie ryzyko, administrator bez zbędnej zwłoki przekazał tym osobom informację o naruszeniu.

Kluczowe znaczenie ma tu jednak artykuł 12 RODO, który określa wymogi dotyczące przejrzystej informacji i komunikacji. Administrator powinien przekazać informacje w sposób zwięzły, przejrzysty, zrozumiały i łatwo dostępny, jasnym i prostym językiem. W kontekście incydentu przekaz musi być tak skonstruowany, aby osoba mogła zrozumieć, co się wydarzyło, jakie są konsekwencje i jakie działania powinna podjąć.

W praktyce organizacje popełniają szereg błędów:

- komunikaty są zbyt techniczne, pełne żargonu prawniczego lub informatycznego a przez to niezrozumiałe dla przeciętnego odbiorcy,

- komunikacja bywa niepełna – organizacje skupiają się na otoczce i przyczynach incydentu pomijając przy tym praktyczne zalecenia, co odbiorca powinien zrobić,

- komunikacja jest często opóźniona – organizacje zwlekają w nadziei, że uda się szybko opanować sytuację,

- wreszcie komunikacja bywa niespójna – różne kanały przekazują różne wersje informacji, co budzi wątpliwości co do wiarygodności organizacji (inny komunikat dla prasy, kontrahentów i inny dla podmiotu danych).

Prawidłowa komunikacja wymaga starannego przygotowania. Dobrym pomysłem jest przygotować gotowe szablony napisane prostym językiem, zawierające wszystkie elementy wymagane przez RODO oraz praktyczne wskazówki. Równie istotne jest zapewnienie spójności komunikacji we wszystkich kanałach oraz przygotowanie zespołu do udzielania odpowiedzi na pytania klientów, kontrahentów i innych podmiotów zainteresowanych (np. dziennikarzy).

Podsumowanie

Zarządzanie incydentami cyberbezpieczeństwa wymaga nie tylko kompetencji technicznych, ale również świadomości prawnej i umiejętności organizacyjnych. Pięć opisanych wyżej błędów to najczęstsze pułapki czyhające na organizacje, które jeszcze nie zmierzyły się z incydentem.

Uniknięcie tych błędów wymaga proaktywnego podejścia – przygotowania organizacji na incydent zanim on nastąpi. Wdrożenie i testowanie procedur, zmapowanie obowiązków zgłoszeniowych, wyznaczenie Incident Managera oraz opracowanie szablonów komunikacji to inwestycje, które mogą znacząco zmniejszyć skalę szkód.

Zachęcamy do kontaktu z naszymi specjalistami, którzy pomogą Państwu w przygotowaniu się do zmierzenia się z incydentem i mogą też wesprzeć Państwa organizacje w testowaniu zarządzania incydentami.

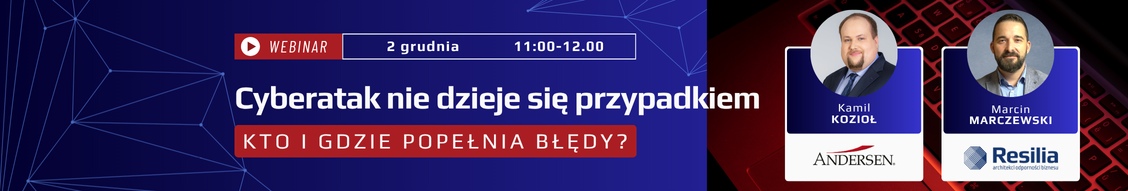

Zapraszamy także na webinar pt. „Cyberatak nie dzieje się przypadkiem. Kto i gdzie popełnia błędy” – w jego trakcie we współpracy z partnerem technologicznym opowiemy o zarządzaniu incydentami. Webinarium jest bezpłatne i odbędzie się już 2 grudnia – zachęcamy do rejestracji już dziś!

AUTOR WPISU

E: kamil.koziol@pl.Andersen.com

T: +48 668 690 891